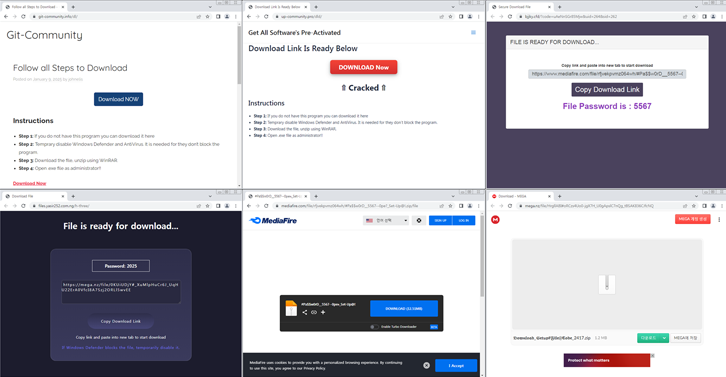

Ekspertët e sigurisë kibernetike po paralajmërojnë për një fushatë të re malware që përdor versione të crack-uara të softuerëve për të shpërndarë “Lumma” dhe “ACR Stealer”. AhnLab ka vënë re një rritje të shpërndarjes së ACR Stealer që nga janari i vitit 2025, duke përdorur një teknikë të quajtur “dead drop resolver” për të nxjerrë serverin e komandës dhe kontrollit (C2) përmes shërbimeve legjitime si Steam, Google Forms dhe Google Slides.

ACR Stealer mund të vjedhë një gamë të gjerë informacioni nga sistemet e komprometuara, përfshirë dosje, të dhëna nga shfletuesit e internetit dhe portofolat e kriptove. Po ashtu, AhnLab ka zbuluar një tjetër fushatë që përdor skedarë me shtrirjen MSC, të cilët maskohen si dokumente Word dhe ekzekutohen përmes Microsoft Management Console (MMC) për të shpërndarë malware të quajtur Rhadamanthys.

Një tjetër rrezik vjen nga fushatat që shfrytëzojnë platforma mbështetëse si Zendesk, ku aktorët e kërcënimit maskohen si konsumatorë për të mashtruar agjentët e mbështetjes dhe për të shkarkuar Zhong Stealer. Sipas një raporti nga Hudson Rock, mbi 30,000,000 kompjuterë janë infektuar nga këto malware, duke çuar në vjedhjen e kredencialeve të korporatave dhe cookies, të cilat mund të shiten në forumet e hakerave për fitime personale.

Përveç kësaj, gjatë vitit të kaluar, aktorët keqdashës kanë rritur përpjekjet për të shpërndarë malware të ndryshëm, duke përfshirë stealers dhe trojanë (RAT), përmes një teknike të quajtur ClickFix. Kjo teknikë shpesh përfshin ridrejtimin e përdoruesve në faqe të rreme CAPTCHA dhe ekzekutimin e komandave PowerShell keqbërëse.

Një tjetër payload që është shpërndarë është I2PRAT, i cili përdor rrjetin I2P për të anonimizuar serverin e komandës dhe kontrollit (C2), duke e bërë më të vështirë ndjekjen e kërcënimit. Këto zhvillime theksojnë rrezikun e madh që këto fushata malware përbëjnë për sigurinë e organizatave, duke ofruar mundësi për aktorët keqdashës që të shfrytëzojnë kredencialet e vjedhura për fitime personale.